- TOP >

- 技術サポート/FAQ >

- Linux®(Ubuntu®もしくはRocky Linux®)マシンのファイアウォールにCOMSOL6.3ライセンスマネージャーの受信規則を設定する方法[6363]

Linux®(Ubuntu®もしくはRocky Linux®)マシンのファイアウォールにCOMSOL6.3ライセンスマネージャーの受信規則を設定する方法[6363]

【質問】

ファイアウォールがアクティブなLinux®(Ubuntu®もしくはRocky Linux®)マシンにCOMSOL Multiphysics®6.3 Floating Network License(以降、FNLライセンス)もしくはClass Kit License(以降、CKLライセンス)を適用した、ライセンスサーバー用のCOMSOL Multiphysics®6.3をセットアップしました。このマシンがクライアントからの通信を受信できるよう、ファイアウォールの受信規則を設定する方法を教えてもらえないでしょうか。

【回答】

ここでは以下を想定して回答いたします。

想定

1. ハードウェア

【1.1】 特にありません。

2. ネットワークおよびセキュリティ

【2.1】LANにアクセスできます。

【2.2】ファイアウォールをアクティブにしております。

【2.2.1】Ubuntu®の場合、ufwコマンドを使用します。

【2.2.2】Rocky Linux®の場合、firewalldを使用します。

3. OS

【3.1】 インストール先のプラットフォームはLinux®です(Windows®ではありません)。

【3.2】 インストール作業を行うユーザーアカウントは下記の権限を持っております。

【3.2.1】 ユーザーアカウントはrootになることができます。

【3.2.2】 ユーザーアカウントはroot権限のコマンド(sudo)を実行できます。

4. COMSOL Multiphysics®について

【4.1】指定されたバージョンは 6.3 です。(注意2)

【4.2】ライセンスサーバーとしてセットアップ済みの指定されたバージョンのCOMSOL Multiphysics®はCOMSOLライセンスマネージャーが実行中です。

【4.3】お客様はCOMSOLライセンスファイルを参照し、COMSOLライセンスサーバーマシンの下記情報を把握している、と想定しております。(注意3)

表 1-1 COMSOLライセンスファイルに記載されている情報

| 項目 | 値 |

| 指定されたバージョン | 6.3(注意2) |

| COMSOLライセンスサーバーマシンのホスト名 | CN20もしくはCN18(注意4) |

| lmgrdのポート番号 | 1718(注意1) |

| LMCOMSOLのポート番号 | 1719(注意1) |

[注意1]

これらのポート番号はCOMSOL製品のライセンスマネージャー(lmgrdおよびLMCOMSOL)で使用しており、他アプリケーションのポート番号と競合しておりません。

[注意2]

指定されたバージョンである二けたの数値(例:63もしくは6.3)を ## と表記しますので、以降は読み替えてください。

[注意3]

COMSOLライセンスサーバーマシンの情報は、COMSOL(FNLもしくはCKL)ライセンスファイルに下記の書式で記載されております。

#——————————————————————

# COMSOL ## FNL License No: *******

# Visit www.comsol.com/install for latest installation instructions

#——————————————————————

SERVER CN20 1234567890ab 1718

USE_SERVER

VENDOR LMCOMSOL port=1719

[注意4]

ホスト名はお客様がご契約時にご登録されたライセンスサーバーマシンのホスト名に読み替えます。

手順の概要

ファイアウォールの受信規則を設定する方法

1. Ubuntu®でファイアウォールの受信規則を設定する方法

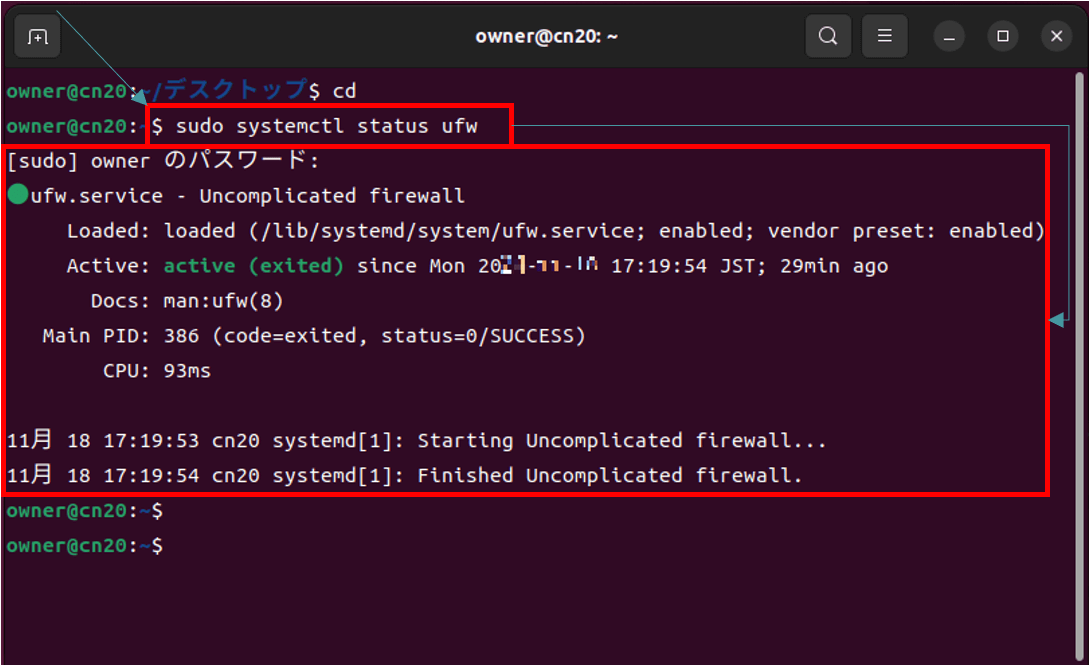

【1.1】サービスとしてufwが実行していることを下記コマンドで確認します。

コマンド例:

$ sudo systemctl status ufw

出力結果:

owner@cn20:~/デスクトップ$ cd

owner@cn20:~$ sudo systemctl status ufw

[sudo] owner のパスワード:

● ufw.service - Uncomplicated firewall

Loaded: loaded (/lib/systemd/system/ufw.service; enabled; vendor preset: enabled)

Active: active (exited) since Mon 2024-11-18 17:19:54 JST; 29min ago

Docs: man:ufw(8)

Main PID: 386 (code=exited, status=0/SUCCESS)

CPU: 93ms

11月 18 17:19:53 cn20 systemd[1]: Starting Uncomplicated firewall...

11月 18 17:19:54 cn20 systemd[1]: Finished Uncomplicated firewall.

owner@cn20:~$

owner@cn20:~$

図1-1 ufwの実行状態をsystemctlコマンドで確認した様子

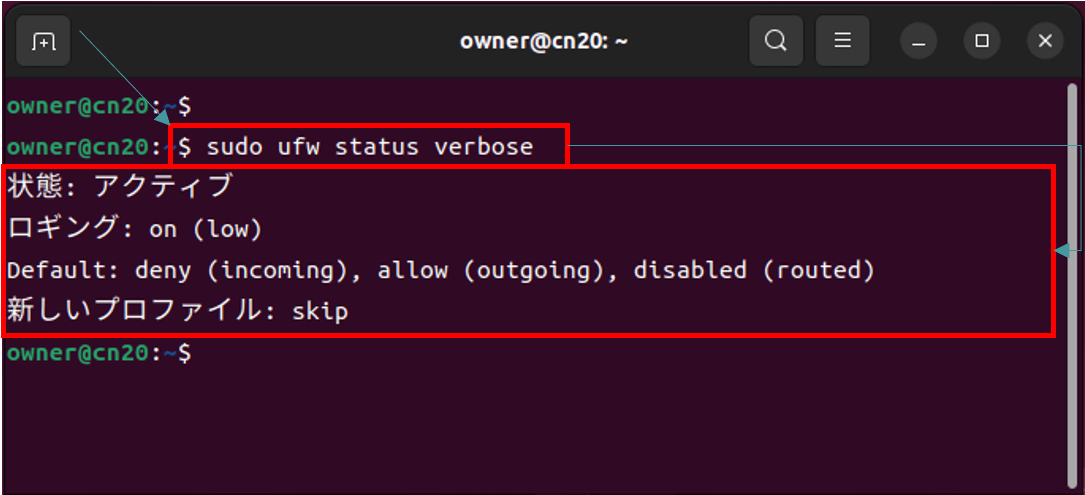

【1.2】ファイアウォールの状態を表示するため、下記コマンドを実行し、開放されているサービスやポート番号の受信規則を確認します。

コマンド例:

$ sudo ufw status verbose

出力結果:

owner@cn20:~$ sudo ufw status verbose

状態: アクティブ

ロギング: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

新しいプロファイル: skip

owner@cn20:~$

図1-2 ファイアウォールの状態をufwコマンドで確認した様子

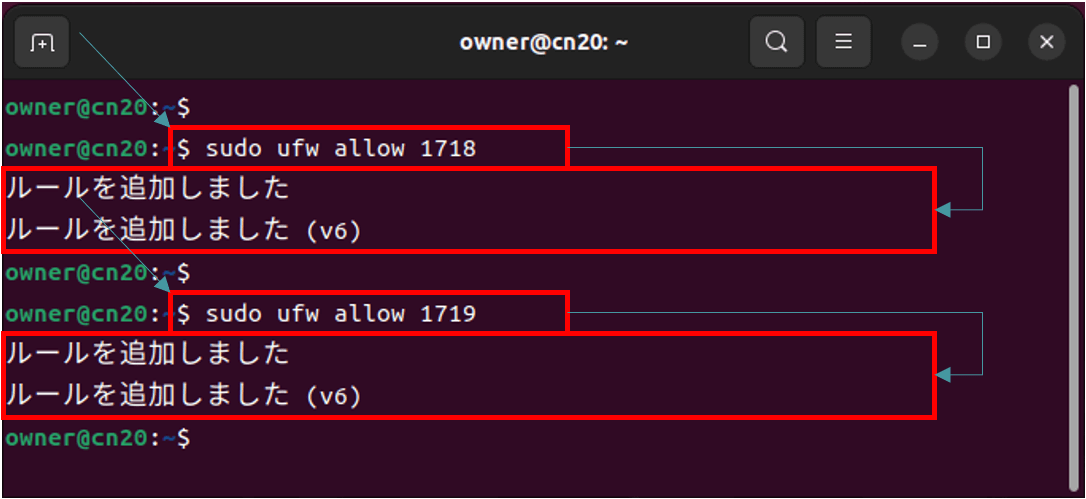

【1.3】COMSOLが使用するポート番号(1718/TCP、1719/TCP)の受信規則が設定されていない場合、当該ポート番号の受信規則を設定します。

コマンド例:

$ sudo ufw allow 1718

$ sudo ufw allow 1719

出力結果:

owner@cn20:~$

owner@cn20:~$ sudo ufw allow 1718

ルールを追加しました

ルールを追加しました (v6)

owner@cn20:~$

owner@cn20:~$ sudo ufw allow 1719

ルールを追加しました

ルールを追加しました (v6)

owner@cn20:~$

図1-3 ファイアウォールの受信規則をufwコマンドで追加した様子

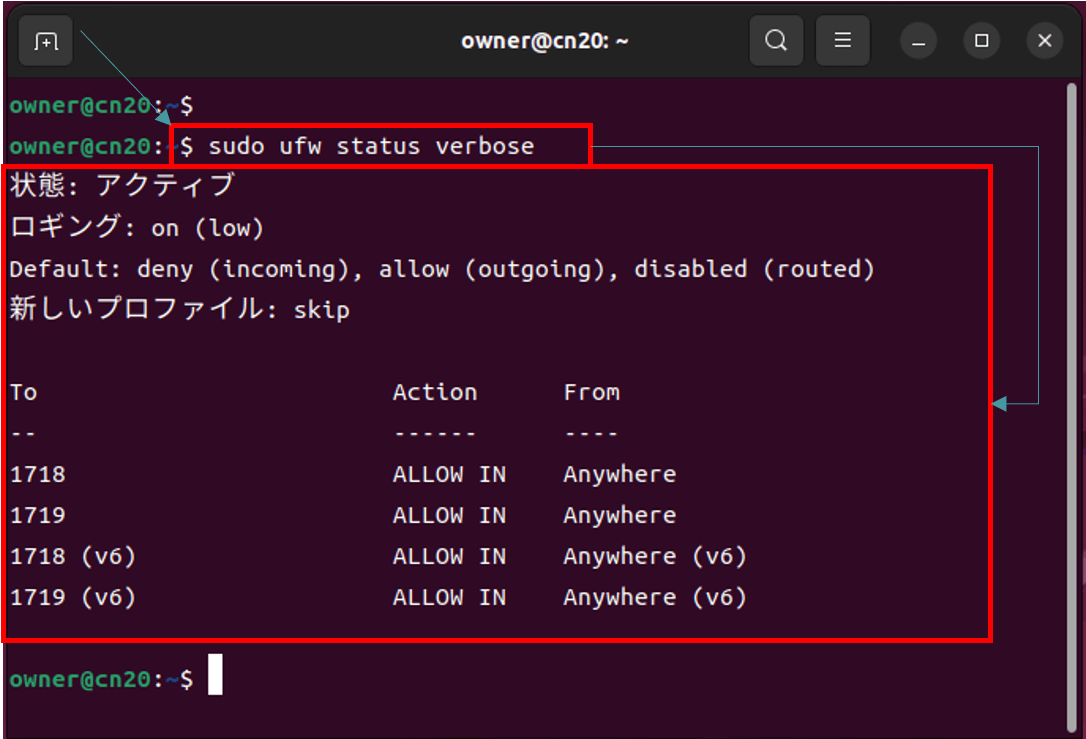

【1.4】ポート番号の受信規則が設定されていることを確認します。

コマンド例:

$ sudo ufw status verbose

出力結果:

owner@cn20:~$

owner@cn20:~$ sudo ufw status verbose

状態: アクティブ

ロギング: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

新しいプロファイル: skip

| To | Action | From |

| — | —— | —- |

| 1718 | ALLOW IN | Anywhere |

| 1719 | ALLOW IN | Anywhere |

| 1718 (v6) | ALLOW IN | Anywhere (v6) |

| 1719 (v6) | ALLOW IN | Anywhere (v6) |

owner@cn20:~$

図1-4 ファイアウォールの状態をufwコマンドで詳細に出力した様子

2. Rocky Linux®でファイアウォールの受信規則を設定する方法

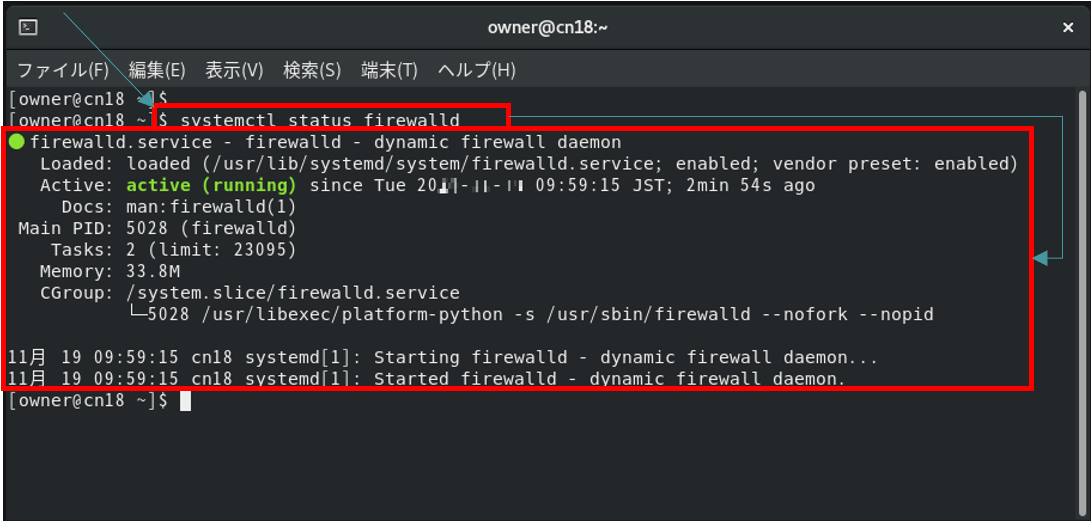

【2.1】サービスとしてfirewalldが実行していることを下記コマンドで確認します。

コマンド例:

$ sudo systemctl status firewalld

出力結果:

[owner@cn18 ~]$ systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2024-11-19 09:59:15 JST; 2min 54s ago

Docs: man:firewalld(1)

Main PID: 5028 (firewalld)

Tasks: 2 (limit: 23095)

Memory: 33.8M

CGroup: /system.slice/firewalld.service

└─5028 /usr/libexec/platform-python -s /usr/sbin/firewalld --nofork --nopid

11月 19 09:59:15 cn18 systemd[1]: Starting firewalld - dynamic firewall daemon...

11月 19 09:59:15 cn18 systemd[1]: Started firewalld - dynamic firewall daemon.

[owner@cn18 ~]$

図2-1 firewalldの実行状態をsystemctlコマンドで確認した様子

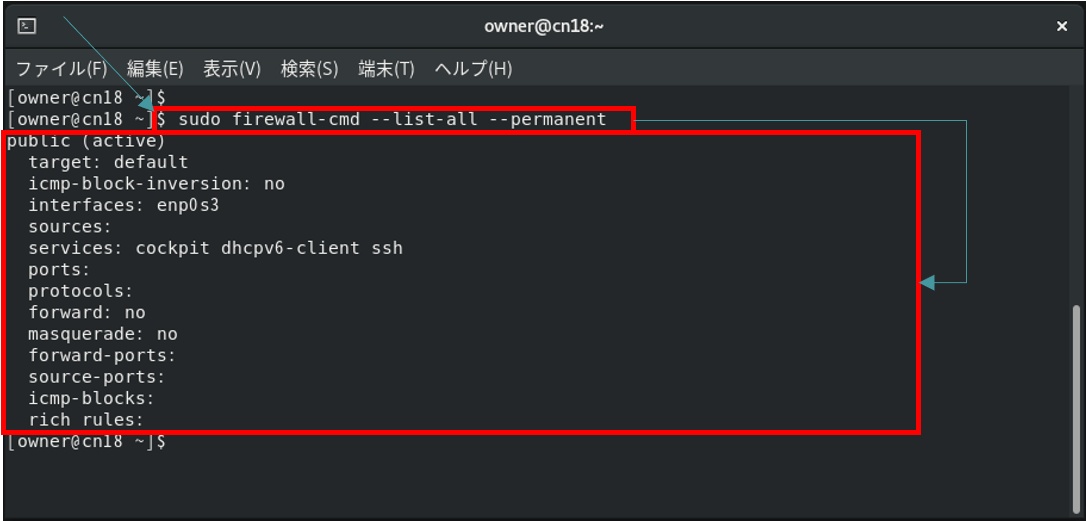

【2.2】デフォルトゾーンにおけるファイアウォールの状態を表示するため、下記コマンドを実行し、永続的に開放されているサービスやポート番号の受信規則を確認します。

コマンド例:

$ sudo firewall-cmd --list-all --permanent

出力結果:

[owner@cn18 ~]$ sudo firewall-cmd --list-all --permanent

[sudo] owner のパスワード:

public (active)

target: default

icmp-block-inversion: no

interfaces: enp0s3

sources:

services: cockpit dhcpv6-client ssh

ports:

protocols:

forward: no

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[owner@cn18 ~]$

図2-2 デフォルトゾーンにおけるファイアウォールの状態をfirewall-cmdコマンドで確認した様子

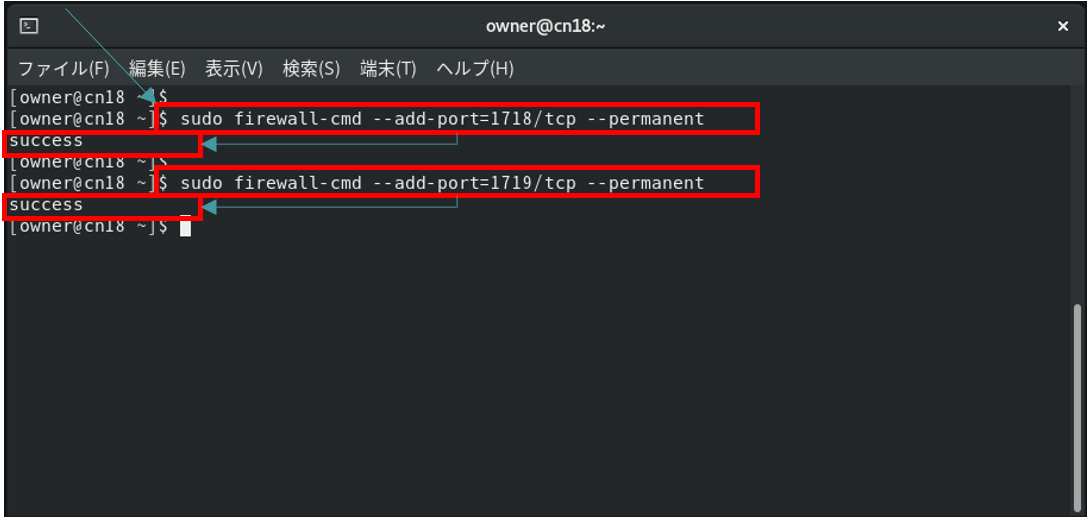

【2.3】COMSOLが使用するポート番号(1718/TCP、1719/TCP)の受信規則が設定されていない場合、永続的なオプション(–permanent)を付けて当該ポート番号の受信規則を設定します。

コマンド例:

$ sudo firewall-cmd --add-port=1718/tcp --permanent

$ sudo firewall-cmd --add-port=1719/tcp --permanent

出力結果:

[owner@cn18 ~]$ sudo firewall-cmd --add-port=1718/tcp --permanent

success

[owner@cn18 ~]$

[owner@cn18 ~]$ sudo firewall-cmd --add-port=1719/tcp --permanent

success

[owner@cn18 ~]$

図2-3 ファイアウォールの受信規則をデフォルトゾーンにfirewall-cmdコマンドで追加した様子

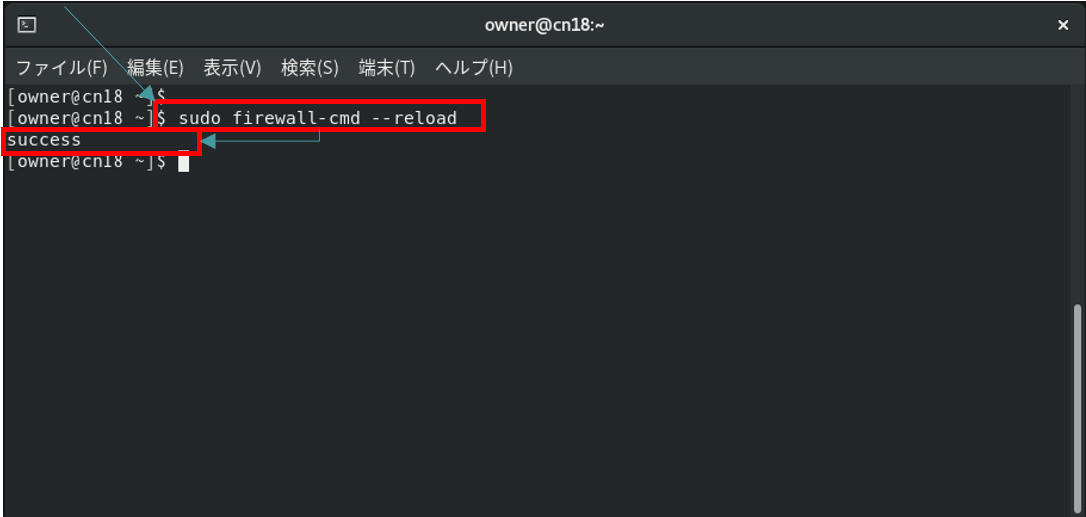

【2.4】上記設定を反映させるため、ファイアウォールの規則をリロード(再読み込み)します。

コマンド例:

$ sudo firewall-cmd --reload

出力結果:

[owner@cn18 ~]$ sudo firewall-cmd --reload

success

[owner@cn18 ~]$

図2-4 ファイアウォールの規則をfirewall-cmdコマンドで再読み込みした様子

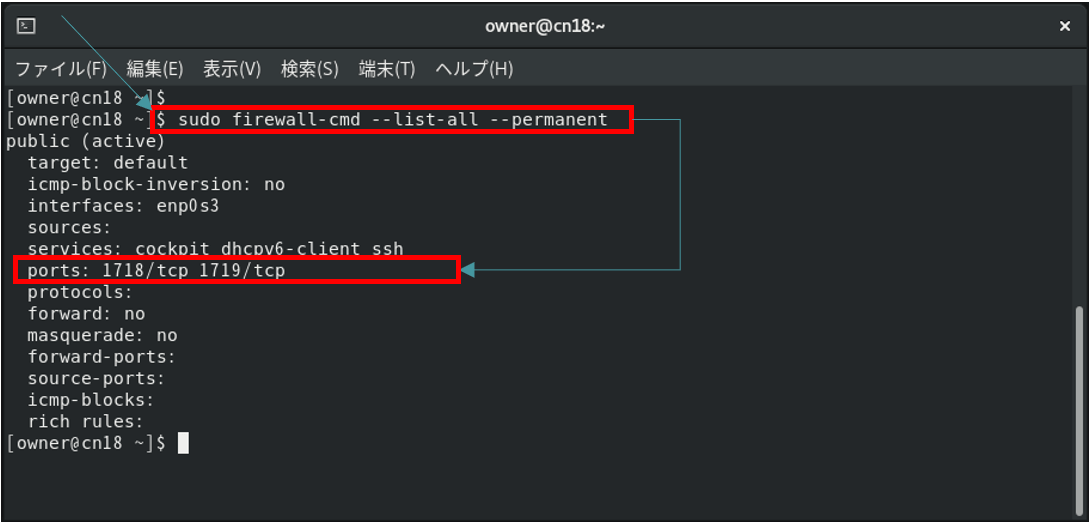

【2.5】ポート番号の受信規則が永続的に設定されていることを確認します。

コマンド例:

$ sudo firewall-cmd --list-all --permanent

出力結果:

[owner@cn18 ~]$ sudo firewall-cmd --list-all --permanent

public (active)

target: default

icmp-block-inversion: no

interfaces: enp0s3

sources:

services: cockpit dhcpv6-client ssh

ports: 1718/tcp 1719/tcp

protocols:

forward: no

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[owner@cn18 ~]$

図2-5 デフォルトゾーンにおけるファイアウォールの状態をfirewall-cmdコマンドで確認した様子